WordPress ist ein freies Open-Source Content-Management-System. Tausende von Websiten laufen mit WordPress und es wird als die wichtigste Blog-Plattform der Welt betrachtet. Nach Nutzungsstatistiken und Marktanteil der Content Management Systeme für Websiten (W3Techs. Januar 2015), nutzen 23% der 10 Millionen Websiten weltweit WordPress.

Also versuchen wir mal unser WordPress zu hacken!

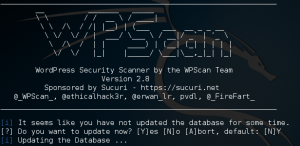

Wir werden WPScan nutzen, um unsere WordPress-Installation zu testen. WPScan ist ein Sicherheitsscanner, der die bekannten Sicherheitslücken in WordPress-Installationen findet. Die Anwendung ist kostenlos und steht auf wpscan.org zur Verfügung. Die Zielgruppe sind Sicherheitsexperten oder WordPress-Administratoren. WPScan wird verwendet, um die Sicherheitslage von WordPress-Installationen zu bestimmen.

Die wichtigsten Merkmale von WPScan umfassen:

- Benutzername u. Numerierung (vom Autor)

- Multi-threaded, schwaches Knacken von Passwörtern

- Version Enumeration (vom Generator Meta-Tag)

- Vulnerability Enumeration, die auf der installierten Version basiert

- Plugin Aufzählung mit der To-Do-Plugin

- Es enthält auch eine Vielzahl von anderen Sicherheitskontrollen

Die Syntax, um mit WPScan loszulegen:

wpscan –url wordpress_url

Hinweis: Wenn Sie es das erste Mal ausführen, müssen Sie die Datenbank aktualisieren.

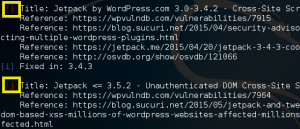

Sie sollten schnell in der Lage sein, Ihre WordPress-Version zu ermitteln, welche Plugins installiert sind und welches Theme aktiv ist, wenn Sie den Scanner zu öffnen.

Das erste, was wir tun werden, ist es, die Linien aussuchen, die mit einem roten Plus beginnen (+). Dies sind die bekannten WordPress Schwachstellen.

Wenn eine richtige Sicherheitslücke existiert, können Sie eine Benutzerliste von WordPress mit dem folgenden Befehl auflisten:

wpscan –url wordpress_url –enumerate u

Ich gab den Befehl ein, und man kann sehen, WPScan hat Benutzernamen auf diesem System entdeckt:

Sobald die Benutzernamen gesammelt wurden, können Sie dann versuchen, die dazugehörigen Passwörter zu knacken. Und so erhalten Sie eine Passwort-Liste.

Kali hat eine Reihe von verschiedenen Wortlisten an diesem Ort:

Sie können auch eine eigene Wortliste hier herunterladen: / usr / share / Wortlisten

ACHTUNG: Führen Sie eine SPEICHERN durch oder Ihr Browser kann abstürzen

http://www.drchaos.com/public_files/chaos-dictionary.lst.txt

Wenn Sie möchten, können Sie auch diesen Link verwenden, um ein Werkzeug zu erhalten, um Ihre eigene Wortlisten zu erstellen:

Dr. Chaos – Erstellen von benutzerdefinierten Worldlisten und Wörterbuchdateien

Um mit Benutzernamen assoziierte Passwörter Brute, geben Sie den folgenden Befehl ein:

wpscan –url [wordpress_url] –word Liste [path_to_world list] –username [username zu Bruteforce] -threads [Anzahl der Threads]

Bei einigen Installationen von WordPress wird es sehr schwierig, das Passwort zu knacken.

Wenn dies der Fall ist, müssen wir unseren Ansatz neu überdenken.

Das Ergebnis? Wenn Sie Glück haben, können Sie das Passwort knacken mit den Ergebnissen siehe unten bei WPScan.

Bitte beachten Sie, dass nicht alle Versionen von WordPress verwundbar sind, und viele gehostete Service-Provider jetzt automatisches Patchen und Updates bereitstellen. Allerdings ist WPScan eine gute Möglichkeit, die eigene Umgebung zu testen und sicherstellen, dass die Seite sicher ist.

Ihr

joKotten